침해사고 신고 · 조치 가이드 (2025)

국내 KISA 신고 절차와 NIST/ENISA/DBIR 최신 동향을 통합하여 신속·정확한 대응을 위한 실무 체크리스트와 사례별 플레이북을 제공합니다.

UI/UX: 디지털정부 가이드 2025.08 준용

국내 가이드: 침해사고 대응 안내서(개정본) 반영

프레임워크: NIST SP 800-61 Rev.3 / CSF 2.0

침해사고 신고

다음 3단계로 간단히 접수하고 병행조치 하십시오.

1) 어디에 신고?

- 보호나라&KrCERT/CC: 침해사고 신고 센터, 국번없이 118 통합상담.

- 개인정보 유출·침해: 개인정보침해신고센터(온라인/우편), 절차·상담 지원.

2) 언제까지?

- 개인정보보호법·신용정보법: 유출 인지 후 72시간 내 신고/통지 의무.

- 정보통신망법(정보통신서비스 제공자 등): 침해사고 발생 즉시 신고 권고.

3) 무엇을 제출?

- 사고유형, 사고·대응 현황, 조직/담당자 정보 등 표준 양식 기재 후 접수.

- 기술지원 동의 시 중소기업 피해지원(현장 기술·재발방지 컨설팅) 연계.

유의사항

- 정보통신서비스 제공자는 “개인정보 유출 신고”와 “침해사고 신고”를 각각 접수해야 함.

- 내부 기록·포렌식 증거 보전(로그/이미지)과 대외 커뮤니케이션 메시지 일원화.

본 절차는 KISA 민간부문 안내서 및 공식 신고안내 근거 기반으로 구성됨.

핵심 지표 시각화

22,052건

2025 DBIR 전체 보안사건

12,195건

확인된 침해(브리치) 수

10일

글로벌 Dwell Time 중앙값 (M-Trends 2024)

US$4.44M

평균 유출 비용 (IBM 2025)

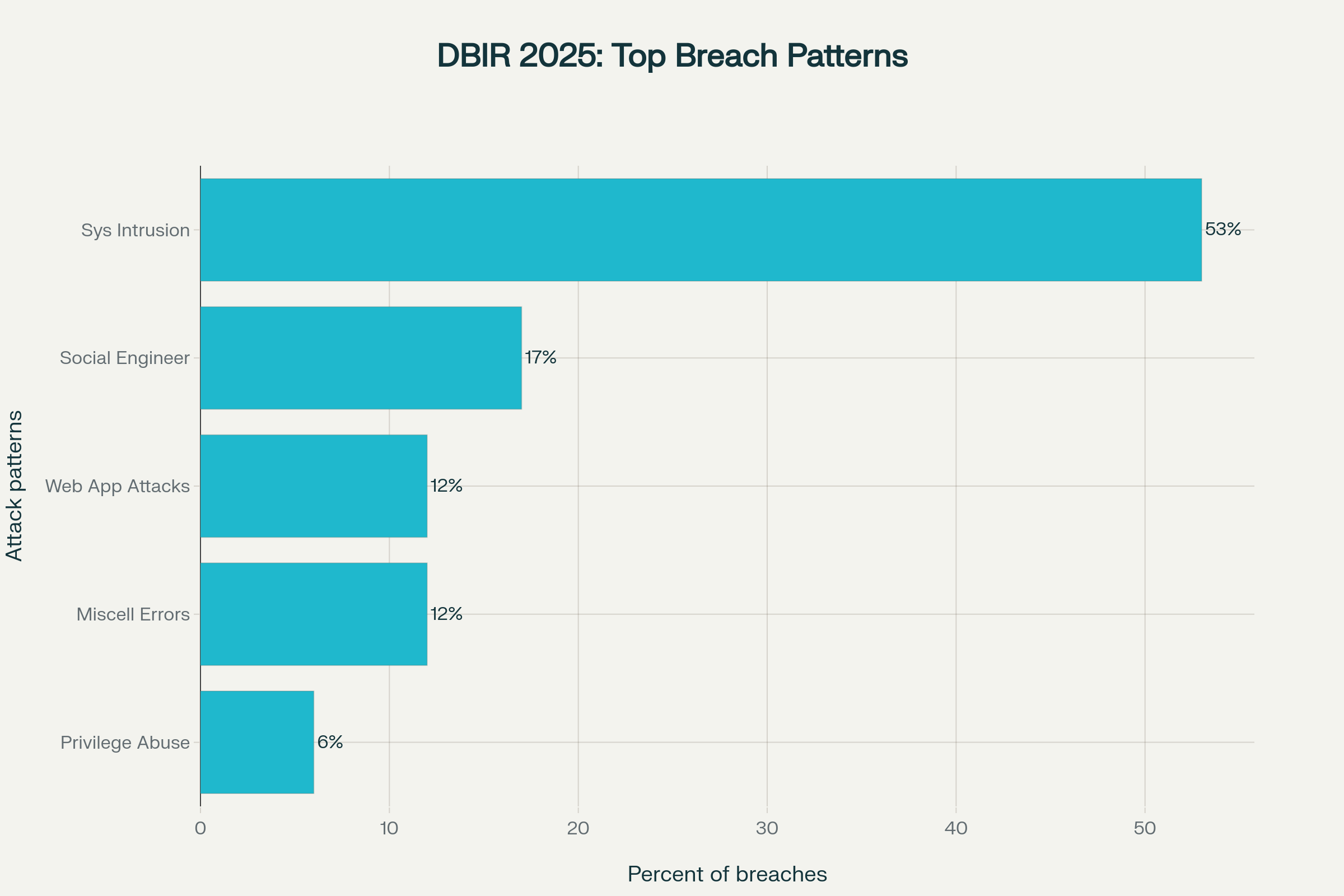

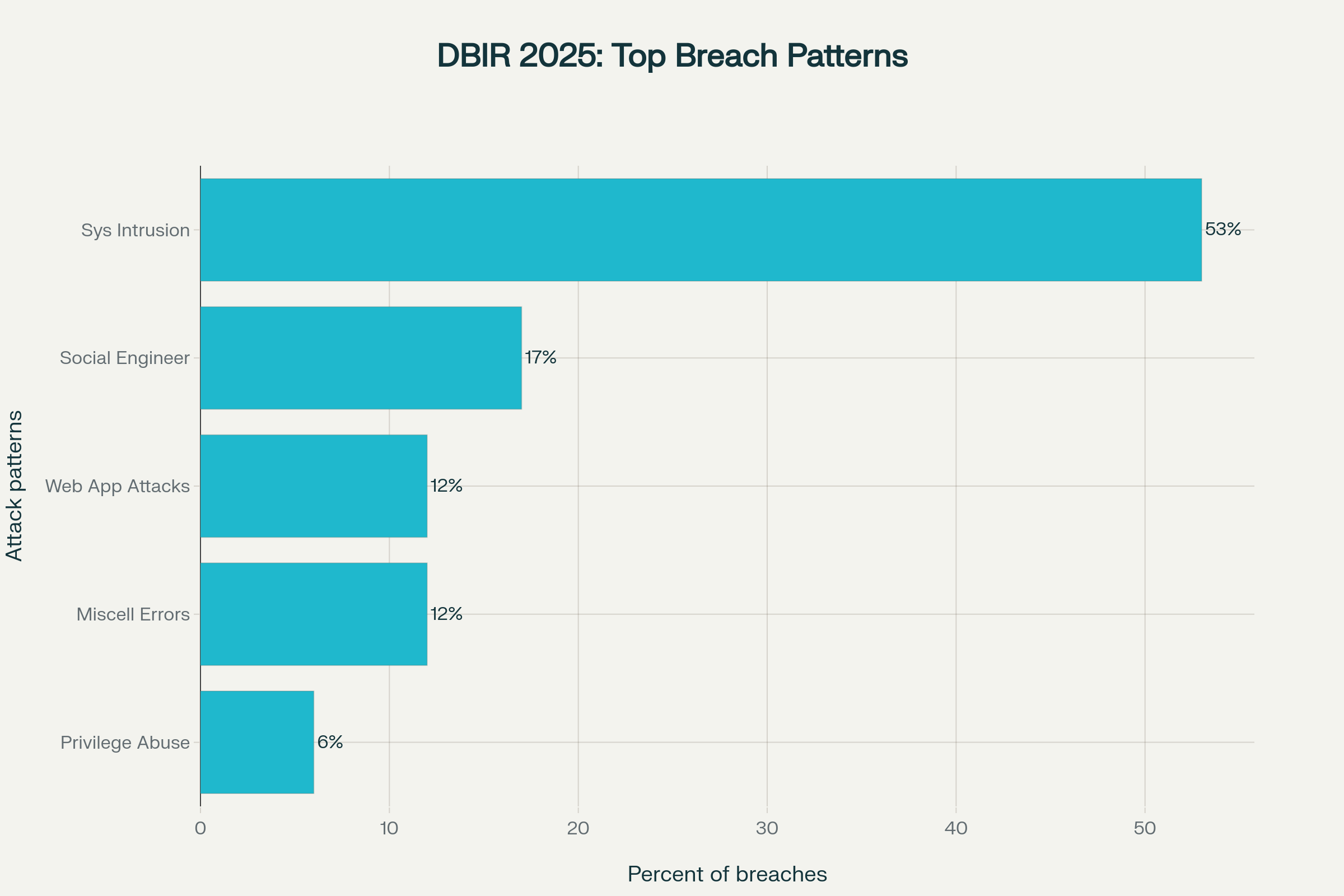

DBIR 2025: 상위 공격 패턴 분포

시스템 침입(53%), 사회공학(17%), 기본 웹공격(12%), 기타 오류(12%), 권한오남용(6%) 순.

조치 프레임워크

NIST SP 800-61 Rev.3에 따라 사고 발생 전 사전준비, 식별, 보호, 탐지, 대응, 복구 단계로 체계화. 신속한 대응을 위해 역할 정의, 보고체계, 문서화 프로세스 중요.

실제 적용 원칙

- 사전준비: 역할·보고선·법규 정리, 플레이북·테스트, 로그·가시성 확보

- 탐지·분석: 경보 트리아지, 지표 상관분석, 초기 스코프 및 심각도 산정

- 대응·복구: 신속 격리→근절→클린빌드→검증, 단계적 서비스 재개

- 보고·개선: 법정 보고·대외 커뮤니케이션, 사후 리뷰 및 개선 반영

유형별 침해사고 대응 플레이북 (15개)

1) 랜섬웨어 · 파괴형(시스템 침입)

CRITICAL HIGH 확산

- 탐지: 단말 암호화, 랜섬노트, AD·백업 접근 이력

- 즉시조치: 네트워크 격리, 자격증명 재발급, 스냅샷 보전, 외부 C2 차단

- 격리/차단: EDR 네트워크 통제, OU 격리, 백업 논리분리

- 근절: 초동 벡터(취약점, 자격증명, 이메일) 및 Lateral 흔적 제거

- 복구: 백업·복구, 금지 SW 차단, 복구 후 IOC 스캔

- 보고/통지: 개인정보 유출 시 72시간 내 신고/통지, 즉시 신고 요건 확인

- 예방: 패치 실시간화, MFA, 백업 불변화 및 주기적 복구훈련 정례화

2) 이메일 계정탈취 · BEC

HIGH

- 탐지: 의심 규칙 생성, 지리적/ASN 이례 로그인, 전달 규칙/비정상 OAuth

- 즉시조치: 계정 강제 로그아웃·재설정, MFA 재강제, 거래 피해 확산 차단·알림

- 격리/차단: 전달 규칙 삭제, OAuth 토큰 폐기, 조건부 액세스 강화

- 근절: 악성앱·피싱 루트 제거, 동일 캠페인 범위 포착

- 복구: 공유메일/구독 계정 점검, SPF/DKIM/DMARC 검증

- 보고/통지: 개인정보 포함 여부 판단 후 신고, 피해 발생시 신고

- 예방: FIDO2/MFA 의무화, 관리자 동의 제한, 피싱 훈련

3) 웹 애플리케이션 침해

HIGH

- 탐지: SQLi/XSS 등 WAF 경보, 관리자 로그인, 데이터 덤프

- 즉시조치: 공격벡터 차단(WAF), 취약함수 임시 중지, 데이터 접근 차단

- 격리/차단: 악성 IP/UA 차단, 트래픽 제한, 기능 토글로 영향 최소화

- 근절: 취약코드 수정·패치, 백도어·웹셸 제거

- 복구: 코드리뷰, 무결성 검증

- 보고/통지: 개인정보 침해시 72시간 내 신고/통지

- 예방: SAST/DAST 파이프라인, 시크릿 스캐닝, SBOM 운영

4) 취약점 악용 · 엣지/VPN 제로데이

CRITICAL

- 탐지: 엣지 장비 Exploit 시도, 비정상 프로세스/계정

- 즉시조치: PoC/IoC 차단, 취약 장비 즉각 격리·패치/교체

- 격리/차단: 노출된 포트·정책 임시 차단, 임시 액세스 강화

- 근절: 웹셸, 신설 계정·구성 흔적 제거

- 복구: 패치·취약점 재점검

- 보고/통지: 공급망 영향/법정 통지 병행

- 예방: 인벤토리·패치 관리 SLA, 노출 최소화, 제로트러스트 확대

5) 데이터 유출/개인정보 침해

HIGH

- 탐지: 대량 조회/다운로드, 외부 전송, 퍼블릭 버킷 노출

- 즉시조치: 데이터 접근차단, 키·토큰 회수, 공개 리소스 비공개 전환

- 격리/차단: DLP 정책·공유 권한 재조정, 공유링크 만료

- 근절: 노출 원인(오픈버킷·오류·계정탈취) 제거

- 복구: 로그 상관분석, 피해범위 확정, 통지 대상 식별

- 보고/통지: 72시간 내 신고/통지

- 예방: 최소권한, 데이터 토큰화/암호화, DLP·키관리

6) 피싱 · 스미싱 · 딥페이크 등 사회공학

MEDIUM→HIGH

- 탐지: 신고 급증, 유사 도메인·발신, 짧은 URL/첨부 실행

- 즉시조치: IOC 차단, 게이트웨이 업데이트, 비밀번호 재설정

- 격리/차단: 도메인 테이크다운, 유사 도메인 방어 등록

- 근절: 메일 룰·인박스 정리, 엔드포인트 악성코드/로더 제거

- 복구: 노출계정/기기 클린업

- 보고/통지: 개인정보 유출·금융피해시 별도 보고

- 예방: 보안 인식훈련, 링크 변조방어, MFA 도입

7) 내부자 위협 · 권한오남용

HIGH

- 탐지: 비정상 시간대 접근, 대량 전송·권한상승

- 즉시조치: 계정 정지·권한 회수, 기기 및 증거 보전

- 격리/차단: 데이터레벨 접근통제, 쿼리차단

- 근절: 업무분장·초과권한 정리, 로그 룰 강화

- 복구: 무결성·권한 재검토

- 보고/통지: 개인정보 영향시 인사·법무 협업

- 예방: PAM, 최소권한·JIT, 승인 워크플로우 적용

8) DDoS/서비스 거부

MEDIUM

- 탐지: 트래픽 폭증, 리소스 포화·오류

- 즉시조치: 스크러빙센터 전환, Anycast, 공격필터 적용

- 격리/차단: 소스/프로토콜 필터, CDN 오리진 보호

- 근절: 패턴 튜닝·업스트림 협조

- 복구: 성능 기준 회복·운영 안정화

- 보고/통지: SLA영향·법정 보고(필요시)

- 예방: 자동방어, DR, 캐시 전략 고도화

9) 클라우드 노출/구성오류

HIGH

- 탐지: 공개 버킷/이미지/스냅샷, 하드코드 된 크리덴셜

- 즉시조치: 리소스 비공개 전환, 키 회전, 공개 경로 차단

- 격리/차단: 정책 상향, 네트워크 경계 재설정

- 근절: IaC/정책 수정, Drift 제거, 시크릿 관리로 전환

- 복구: 구성감사 및 접근 기록 검토

- 보고/통지: 개인정보 접점시 통지/신고

- 예방: CSPM/CIEM, 기본 비공개, 태깅·승인 게이트

10) 공급망 · 3rd 파티 침해

HIGH

- 탐지: 파트너 증명·API 남용, 공격원점 외부

- 즉시조치: 연동 중단, 토큰 회수, 파트너 통보·경계 강화

- 격리/차단: 공급망 단위 격리, 권한 재조정

- 근절: 신뢰앵커 교체, 무결성 및 서명 검증

- 복구: 연동 테스트 후 서비스 재개

- 보고/통지: 3rd 영향 포함 보고, 고객·감시기관 통지

- 예방: TPRM, SBOM관리, E2E 변경통제

11) DNS 하이재킹/스푸핑

HIGH

- 탐지: DNS 레코드 변경, 피싱 유사 도메인

- 즉시조치: 레지스트라 잠금·키 회전, 레코드 복구

- 격리/차단: 위조 도메인 테이크다운, 리졸버 정책 적용

- 근절: 계정 MFA 도입, 레코드 승인절차 구축

- 복구: 정상화 및 사용자 알림

- 보고/통지: 평가 후 영향된 범위 보고

- 예방: DNSSEC, 도메인 잠금, 모니터링 강화

12) 암호화폐 채굴/크립토재킹

MEDIUM

- 탐지: CPU/GPU 급등, 채굴 트래픽, 비정상 컨테이너

- 즉시조치: 워크로드 중지, 자격 증명 회수, 외부 연결 차단

- 격리/차단: CSP 이그레스 정책, 이미지 신뢰 검증

- 근절: 컨테이너 교체, 취약한 구성을 제거

- 복구: 비용 평가 및 리소스 정상화

- 보고/통지: 내부 보고(필요시)

- 예방: 런타임 보호, 이미지 스캔, 키 금고화

13) 파괴형/Wiper · 웹사이트 변조

CRITICAL

- 탐지: 파일 삭제/변조, 홈페이지 변경

- 즉시조치: 즉시 격리, 재해복구(DR) 가동, 외부공지 준비

- 격리/차단: 소스 차단, 관리경로 제한

- 근절: 악성스크립트·계정 제거, 신뢰 베이스 재구축

- 복구: 골든이미지 복원, 무결성 검사

- 보고/통지: 공공피해시 공지, 관계기관 협업

- 예방: 변경검출, 무결성 보호, DR훈련

14) 모바일/단말 분실 · 탈취

MEDIUM

- 탐지: 분실/탈취 신고, 원격 접속 기록, 기기 컴플라이언스 이탈

- 즉시조치: 원격락·와이프, 계정 토큰 파기

- 격리/차단: 조건부 액세스 적용, BYOD 차단

- 근절: 프로필·앱 재배포, 인증정보 재발급

- 복구: 자산대장 갱신, 로그인 이력 확인

- 보고/통지: 민감데이터 유출시 별도 통지

- 예방: MDM, 데이터 컨테이너화, 기기 암호화

15) OT/ICS · IoT 보안사고

HIGH

- 탐지: 공정이상, PLC 재기동, 비인가 펌웨어

- 즉시조치: 안전우선 정지, 네트워크 세그먼트 분리

- 격리/차단: 원격접속·변경통제 차단

- 근절: 악성 구성·펌웨어 제거, 벤더협력

- 복구: 품질·안전 기준 재검증

- 보고/통지: 규제기관·고객사 보고

- 예방: 네트워크 분리, 화이트리스트 통신, 취약점 주기적 관리

실무 팁

SEV(중요도)는 비즈니스 영향·법적 의무·확산 가능성 기준. 각 SEV에 목표 대응/복구시간(MTTR) 명확화, 체계적 자원배분 우선순위 적용 권장.

2025년 글로벌 동향상 시스템 침입, 3rd 파티, 취약점 악용 사고가 지속 증가. 경계·엣지, 공급망 통제 자원 우선 배분 필요.

참고/근거

- KISA 침해사고 신고절차 및 중소기업 기술지원 연계 근거

- 개인정보 유출 신고 통지 기준: 72시간/즉시 기준

- NIST SP 800-61 Rev.3/Rev.2 전과정

- DBIR 2025: 전세계 데이터 및 유형별 통계

- M-Trends 2024: 평균 Dwell Time 등 사고탐지 지표

- IBM 2025: 평균 브리치 비용 등 최신 인사이트

- ENISA/CIRCL: 사고유형 분류 및 범세계 공통용어/흐름

- UI/UX: 디지털 정부 가이드라인 2025.08 반영

- 국내 정보통신분야 침해사고 대응 안내서 적용